Hackear significa piratear información, porque un hacker es una persona que se adentra a un sistema informático de manera ilegal, con el propósito de obtener datos ajenos que son, esencialmente, secretos, o que por lo menos no son de su incumbencia.

En la época actual el mundo ha digitalizado tanto la información y automatizado los procesos de producción a tal grado que el tema de la seguridad en la red y el uso de computadores tiene, o debería tener, preponderancia en la reflexión y en el debate social, incluido en el ámbito gubernamental.

El hackeo de información es una situación que pone en desventaja a las personas, las organizaciones y los gobiernos que quedan expuestos a piratas de la red que, con conocimiento y habilidad en programación, se hacen de esta información, que irónicamente el mismo hombre ha depositado y puesto a resguardo de las máquinas.

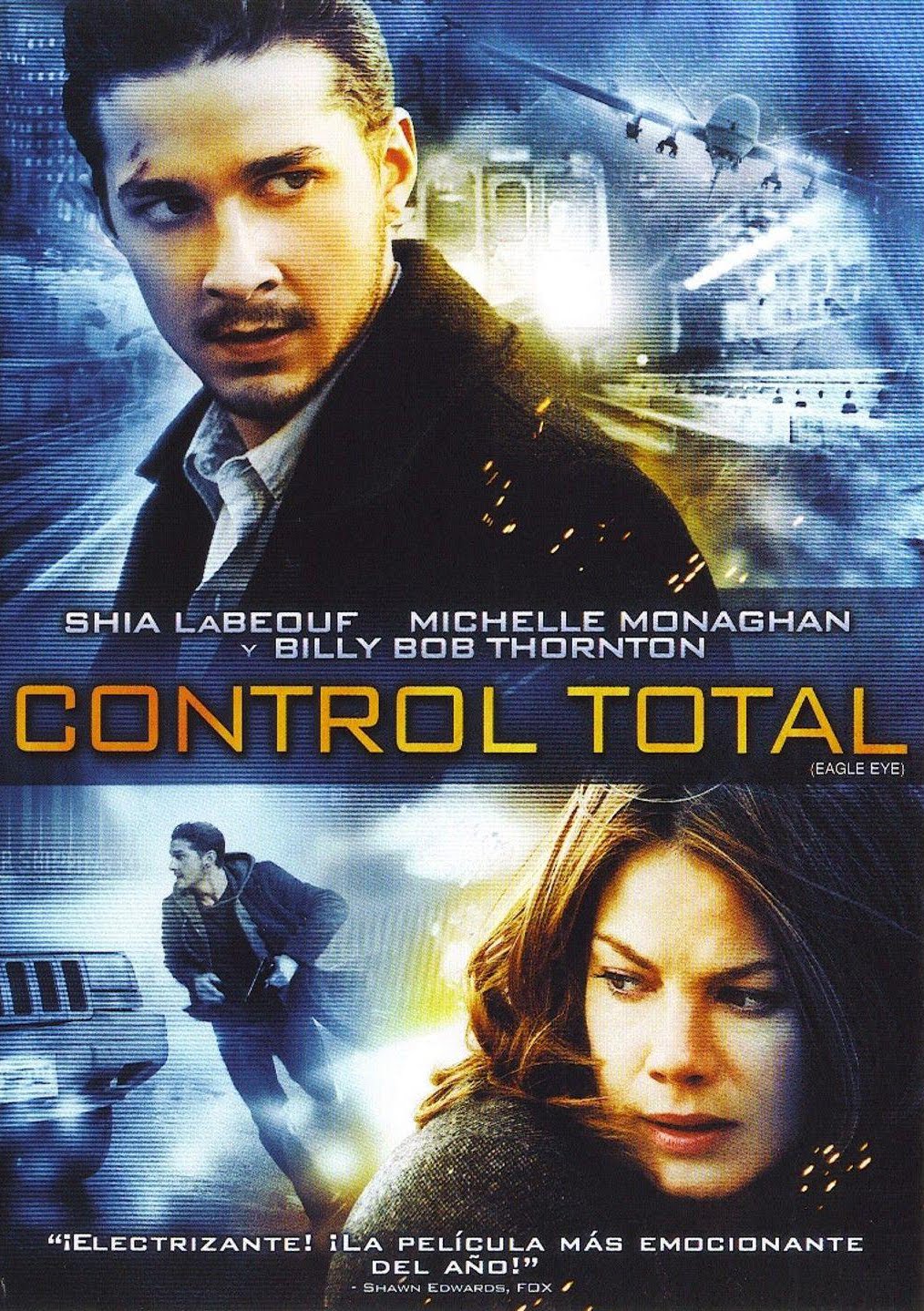

Respecto al tema, lo que la película Control Total (EUA, 2008) plantea, aunque envuelto en un halo de acción y thriller, por momentos menos viable, creíble o posible en su trama, historia, personajes y desarrollo, es que a veces los problemas relacionados con los fraudes informáticos no provienen de las fallas en las máquinas en sí, en su uso o su creación, sino del hombre que las maneja, el que las construye o las manipula.

La historia fílmica, dirigida por D.J. Caruso y escrita por John Glenn, Travis Adam Wright, Hillary Seitz, y Dan McDermott, basándose en un argumento del propio McDermott, sigue a Jerry Shaw, un joven que se ve envuelto en una conspiración que involucra al gobierno, luego de que su hermano gemelo Ethan, un oficial de la Fuerza Aérea de Estados Unidos, fallece en un accidente automovilístico. La película está protagonizada por Shia LaBeouf, Michelle Monaghan, Rosario Dawson, Michael Chiklis, Anthony Mackie y Billy Bob Thornton.

Todo inicia cuando Jerry recibe una llamada telefónica de un desconocido que le dice justo cómo zafarse de la policía una vez que ha sido acusado de ser un terrorista, tras que aparece, inexplicablemente, armamento enviado a su departamento, con su nombre mismo como remitente. Entonces se encuentra con Rachel, una madre de familia que como Jerry recibe instrucciones de la voz de una mujer al otro lado del teléfono, quien la obliga a obedecer amenazando con matar a su hijo, que está de viaje con un grupo escolar.

La voz anónima les dice qué hacer pero sin revelar su plan de fondo y sólo en la huida, con su ayuda, Rachel y Jerry se dan cuenta que quien sea que esté del otro lado del teléfono, no sólo ha trazado bien su misión y su táctica de acción a detalle, sino que también tiene acceso a mucha información y recursos para adentrarse a sistemas de programación privados, como la maquinaria de una deshuesadora de autos o las pantallas de un restaurante, el metro o una estación de autobuses.

Cuando se decide utilizar un sistema digitalizado como medio para el funcionamiento de aparatos electrónicos como, por ejemplo, los drones, las cámaras y el sistema de tráfico, los satélites o las casas y edificios inteligentes, entonces, esto significa que también estos sistemas quedan susceptibles a un hackeo, a un experto que los pueda controlar y manipular a distancia. Cualquiera que entre en su programación, brincando sus sistemas de seguridad y haciéndose de su control, es alguien con mucho poder y con el agravante de que nadie le impide utilizarlo.

Es así como un sistema automatizado, planeado inicialmente para facilitar la vida del hombre, incluida su seguridad y progreso, se vuelve, paradójicamente, en un arma en su contra. Darle a la máquina el control es también darles a los hackers la posibilidad de hacerse de ese control, porque en ese panorama digitalizado, todo está interconectado y todo está vinculado a la red. Lo único que hay que hacer es convertirse en una amenaza dentro del sistema, aunque ya no haga falta serlo en el mundo tangible. La estafa sucede en un plano cibernético, que además es posible gracias a los mismos avances tecnológicos y la información que la gente puso en manos de esa tecnología.

“Las medidas que tomamos para proteger nuestra libertad, se vuelven a veces amenazas para la libertad misma”, dice en un punto de la historia uno de los personajes. Y es que al mismo tiempo, con un sistema automatizado, se abre la posibilidad de que sea el sistema mismo el que tome el control de la situación, como sucede en la película. Porque una máquina capaz de entrar a la red y conocer la información personal de la gente, compartida inicialmente en sus redes sociales, al rastrear, por ejemplo, sus movimientos bancarios, sus llamadas telefónicas y sus patrones de conducta, basándose en su historial de búsqueda, de compras, aquello que miran en internet, las páginas web que visitan o las cosas a las que les dan clic o marcan como ‘me gusta’, es una máquina que sabe demasiado; de hecho las industrias de comunicación masiva así construyen su estrategia de inducción al consumo, sabiendo al detalle y en exceso las preferencias y pautas de comportamiento de los usuarios en la red, es decir, saben demasiado de cada persona.

Eso es exactamente ‘Eagle Eye’, el nombre del proyecto del gobierno (que también da nombre al título original de la película) que se ha salido de control y ahora guía a Rachel y a Jerry, sin que ellos mismos sepan cómo o para qué, a una misión de asesinato, todo en nombre de la seguridad nacional. Según los análisis de datos procesados por la máquina (ARIIA - Autonomous Reconnaissance Intelligence Integration Analyst o Analista Autónomo de Integración de Información, en español), que es un programa informático desarrollado por el Pentágono, se ha determinado que para mantener al gobierno funcionando de la mejor manera es necesario eliminar a las piezas más corruptas, comprometidas o que representen una amenaza; en este caso, el Presidente de Estados Unidos y todos los Jefes Departamentales de su gabinete.

Para ARIIA, las decisiones de estas personas han afectado a los ciudadanos y es derecho de la gente retomar el control de su gobierno para redireccionarlo a su favor. La máquina, de forma autónoma, decide hacer lo necesario en nombre de la ciudadanía para que esto se logre, porque esa es su función y su objetivo de programación. Sus órdenes fueron proyectadas o prestablecidas por la persona misma que la creó y lo que hace el sistema es cumplir esas órdenes, incluso si esto lo lleva en contra de sus creadores, pues así fue programada.

“Procesa todos los datos, busca patrones y ayuda a predecir los movimientos de posibles sospechosos, incluyendo su comportamiento, motivación, hasta personalidad”, explica uno de los militares cuando habla de la forma de operación y propósito de este programa gubernamental. Es así, a través de un análisis frío de datos que el sistema determina que el enemigo principal de los ciudadanos de Estados Unidos, son los ciudadanos mismos, específicamente aquellos a cargo en las altas esferas del gobierno.

Es de la misma forma de análisis como la máquina elige a Rachel y Jerry para su tarea; a través de un procesado de datos y conexión electrónica los conoce y se comunica con ellos, los ayuda cuando están a punto de atraparlos y los guía hacia una misión para eliminar a aquellos quienes considera una amenaza. Para lograrlo necesita también retomar el control de su sistema, que está temporalmente bloqueado, gracias a un candado puesto por un miembro de la Fuerza Aérea que reconoció la falla en el sistema; ese hombre es el hermano gemelo de Jerry, quien murió por un accidente causado por ARIIA, provocando un error en el sistema de luces de tránsito, hackeado por su sistema de programación.

Sin embargo, como programa informático, ARIIA no existe más que en el plano digital. Ahí, el sistema automatizado no piensa ni siente, ni reacciona ni razona, porque se trata de una serie de programaciones designadas y prediseñadas, de respuesta automática, no pensante. Su código y funcionamiento pueden modificar el sistema de navegación de un automóvil a su gusto cuando entra a su sistema, y puede hacer lo mismo con el funcionamiento de un celular, o un satélite, o una puerta automatizada, pero no puede hacer lo mismo con las personas. Una persona no puede hackearse, puede, en todo caso, manipularse o chantajearse. Esto es lo que hace ARIIA con Rachel y Jerry; los necesita para poner en marcha su plan, a ellos y muchas otras personas más, y para hacerlo analiza quiénes son en la red, para después utilizar esa misma información en su contra, presionando sus puntos débiles. Ya sean los resultados de sus exámenes, sus consultas médicas, las compras que hacen, con quiénes hablan, por quienes votan en las elecciones y cuáles son sus rutinas y costumbres, toda información subida en la red, representa algo y dice un porcentaje de quiénes son en la vida real.

La máquina analiza y traza una nueva ruta de acción de acuerdo con cómo se desenvuelven los hechos, porque esa es su forma de funcionamiento: analizar, procesar y responder, analizar, procesar y responder. Pero una persona no es una máquina, es impredecible, no hay una ruta que fije de forma automática el curso de sus acciones, sus elecciones pueden llevarla por miles de caminos distintos, porque no es un programa predeterminado al que pueda fijársele siempre qué hacer. La información, su información en la red, es sólo un indicativo; al final, quién es, no se limita simplemente a cuál es su presencia en la red. La gente es más que sus fotografías en línea, o sus comentarios en las redes sociales, el perfil de sus cuentas de correo electrónico o la cotidianeidad y patrón de sus compras en Internet. Un ser humano siempre será más complejo que una máquina.

El problema sigue siendo que una máquina, de cualquier forma, puede conocer mucho de una persona a través de la red y, al mismo tiempo, aparte, conocer a fondo el mundo a través de la tecnología, conectada entre sí, en el mismo plano cibernético en que ésta existe, se adapta y evoluciona, una realidad que crece y es promovida por el hombre mismo. ¿Estamos entonces cediendo nuestra capacidad de pensar y de decidir en otros, en quienes controlan la tecnología y la información en la red?

Ficha técnica: Control total - Eagle Eye