Información. Los sistemas informáticos son vulnerables aun antes de ser instalados.

Parece el crimen perfecto: un fraude millonario mediante la transacción entre cuentas bancarias en la que el sospechoso no dejó marcas dactilares, papeles ni ninguna otra pista física. Sin embargo, una simple "huella" digital lo pone al descubierto: su clave personal de acceso a su PC fue utilizada en la misma fecha y hora en que los sistemas registraron el movimiento financiero.

Para resolver casos como éste, los investigadores aplican las herramientas lógicas y algoritmos de la computación forense, una disciplina emergente que les permite adentrarse, a la manera en que lo hacía el famoso detective Dupin creado por Edgar Allan Poe, en la mente e incluso en la memoria de los delincuentes para conocer sus intenciones y develar su modus operandi.

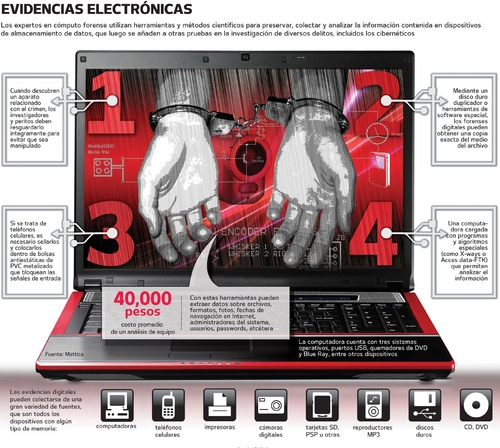

Para los especialistas en cómputo forense, cualquier dispositivo electrónico que tenga memoria o capacidad de almacenar datos es susceptible de revelarse como "cuerpo" del delito y aportar pistas valiosas que, tras ser analizadas, se emplearán como pruebas adicionales en un juicio: teléfonos celulares, impresoras, reproductores mp3, relojes o cámara digitales, tarjetas, CD, DVD, computadoras, discos duros, etc.

"Es un tema muy delicado, porque las computadoras y la información contenida en ellas pueden ser utilizadas como pruebas sin ninguna duda y de hecho son aceptadas. Pero muchas veces nos enfrentamos con que el ministerio público no está capacitado para recibirlas y darles un peso dentro del proceso legal", comenta Andrés Velázquez, director de investigaciones digitales de Mattica.

El ingeniero en sistemas computacionales, quien dio una charla sobre seguridad digital en el marco del festival tecnológico Campus Party en el Distrito Federal, agregó que los dispositivos digitales, a diferencia de los seres humanos, siempre guardan evidencias certeras, y bajo condiciones de preservación adecuadas, pueden servir para esclarecer todo tipo de delitos.

"Lo más importante es que las computadoras no mienten. A diferencia de otras ciencias periciales, donde se acude a las interpretaciones, en estos casos la información que se busca simplemente está o no está", dice Velázquez, quien asegura que aun cuando los usuarios de un equipo hayan borrado o encriptado los archivos, claves y datos confidenciales, es posible recuperarlos.

DATOS OCULTOS "Aun cuando haya sido formateada, una computadora guarda el registro sobre cuántas veces ha iniciado sesión con ella un usuario, la última vez que lo hizo, si necesita contraseña, cuándo la cambió, los números de serie virtuales de todos los discos o USB que han sido conectados a la máquina, entre muchos otros datos", explica el ingeniero en cibernética y sistemas computacionales.

Para recuperar esa información aparentemente oculta, los especialistas de la empresa Mattica, que da asesoría a la Interpol y a procuradurías en México, utilizan tanto equipos físicos como programas (software) especiales. Entre los primeros destaca una computadora de 20 kilogramos de peso, cargada con tres sistemas operativos y equipada con múltiples puertos para conexión de periféricos, así como quemadores, tarjetas controladoras, entre otros.

Esa máquina contiene programas y algoritmos para extraer información codificada que los forenses deben interpretar posteriormente. Con ella pueden efectuar análisis in situ si es necesario. En otros casos utilizan discos duros duplicadores o herramientas similares para copiar íntegramente el contenido del dispositivo y llevarlo al laboratorio. Durante el proceso debe mantenerse una cadena de custodia sobre los objetos del delito, para evitar que sean manipulados o se les agregue información.

Con apoyo de estas herramientas no sólo pueden estudiarse los delitos clasificados dentro de la categoría de cibernéticos, como intrusión a sistemas informáticos, piratería de software, manejo de sitios Internet falsos (phishing) o de pornografía infantil, sino también ilícitos comunes donde se utilizan instrumentos tecnológicos, como las llamadas de extorsión con teléfonos celulares.

La legislación mexicana permite presentar información contenida en los medios digitales como elemento de prueba en los juicios de orden penal, pero para ser válida ésta debe robustecerse con otras evidencias, como testimonios personales, documentos convencionales en papel, etc. "La pericial (forense) es una prueba de perfeccionamiento de la evidencia central, un elemento más de ayuda, pero no el único", señala Marco Ferrari, también de la empresa Mattica.

En México, la Policía Cibernética de la Policía Federal Preventiva logró detectar tan sólo durante el periodo de julio de 2005 a junio de 2006 un total de 300 sitios de Internet asociados con esos ilícitos. Pero el reto es mayor si se busca combatir a grupos criminales organizados que auspician actividades terroristas o guerrilleras. En estos casos, la computación forense también ofrece pistas valiosas a los servicios de Inteligencia.

GUERRILLA AL DESCUBIERTO Un ejemplo notorio fue el hallazgo de las computadoras del líder guerrillero Raúl Reyes en un campamento de las Fuerzas Armadas Revolucionarias de Colombia (FARC) dentro de territorio ecuatoriano en 2009. El Gobierno colombiano y la Interpol practicaron análisis computacionales forenses con los cuales revelaron pistas que vinculaban a los grupos rebeldes con una importante red de apoyo en Latinoamérica.

En el análisis, que según Ferrari "abrió una puerta de investigación enorme", colaboró la empresa Mattica. "Ellos (los guerrilleros de las FARC) grababan sus conversaciones en audio, las transformaban en canciones y esa información era enviada a través de un enlace satelital encriptado. Todo esto se había descubierto, pero lo que no se sabía era cómo decriptar la información", relata el también experto en sistemas.

La empresa de EU Digital Intelligence, que también participó en la operación, empleó 4 enormes unidades llamadas tag, que contienen cada una 16 procesadores para crear una "fuerza bruta" de cómputo tan poderosa que permitiera la decriptación. Aunado a ello se generaron diccionarios a partir de la información contenida en las computadoras para intentar hallar contraseñas y llaves.

El caso le dio la vuelta al mundo y demostró, a decir de Velázquez, las amplias posibilidades del cómputo forense, que apenas comienza a extenderse y ser conocido en el país debido a factores como la desinformación y el costo de los análisis, que por el uso de tecnología de punta que implican son aún relativamente costosos: unos 40 mil pesos en promedio para una sola computadora.

Por ello, Andrés Velázquez hace un llamado para que se conozcan y usen estas herramientas de análisis, sobre todo a las empresas, para que antes de donar o vender sus equipos de cómputo o prescindir de los servicios de algún empleado se aseguren que no están facilitando la salida de información confidencial que podría revelar sus secretos industriales o incluso estados financieros.

"Además de empresas como Mattica, precisa el ingeniero, en México la PGR cuenta con unos 100 peritos especializados en estos temas; pero el problema es que pocos saben que existen. Hay que voltear a verlos, porque saben hacer este tipo de investigaciones y pueden llegar a dar un dictamen pericial con el peso necesario para consignar a alguien".

ANDRÉS VELÁZQUEZ

La seguridad informática, crucial en todo momento

Nadie dudaría de la confiabilidad de un sistema de cómputo cuando éste apenas ha sido adquirido y está listo para ser configurado, libre de virus, malware y otras amenazas digitales. La realidad es muy diferente, pues el peligro está latente en todo momento, incluso en las etapas de manufacturación del equipo electrónico.

Esto lo advierte la investigadora Marianne Swanson, del Instituto Nacional de Estándares y Tecnología (NIST en inglés) en Estados Unidos, quien acaba de hacer público un reporte sobre seguridad digital titulado Piloting supply chain risk management for federal infomation systems (Evaluando el riesgo de administración de cadenas de abasto para los sistemas federales de información).

"Los sistemas computacionales están expuestos a ataques de los adversarios aun antes de ser instalados debido a la creciente sofisticación tecnológica y además son facilitados por la rápida globalización de nuestra infraestructura de sistemas informáticos", manifestó la experta en cómputo a través de un comunicado del NIST.

Añadió que el manejo inadecuado de estos riesgos puede generar efectos adversos muy severos dentro de las organizaciones, sus valores materiales y las personas, ante lo cual sugirió adoptar una serie de medidas de contención. Entre ellas mencionó configurar el producto de manera que pueda limitarse su acceso y exposición.

Asimismo, sugirió invertir en servicios de seguridad informática, supervisar las labores para provisión de equipo en cada una de sus etapas y, en general, durante todo el proceso de desarrollo y configuración que se aplica a los sistemas antes de instalarlos.